Login

Login

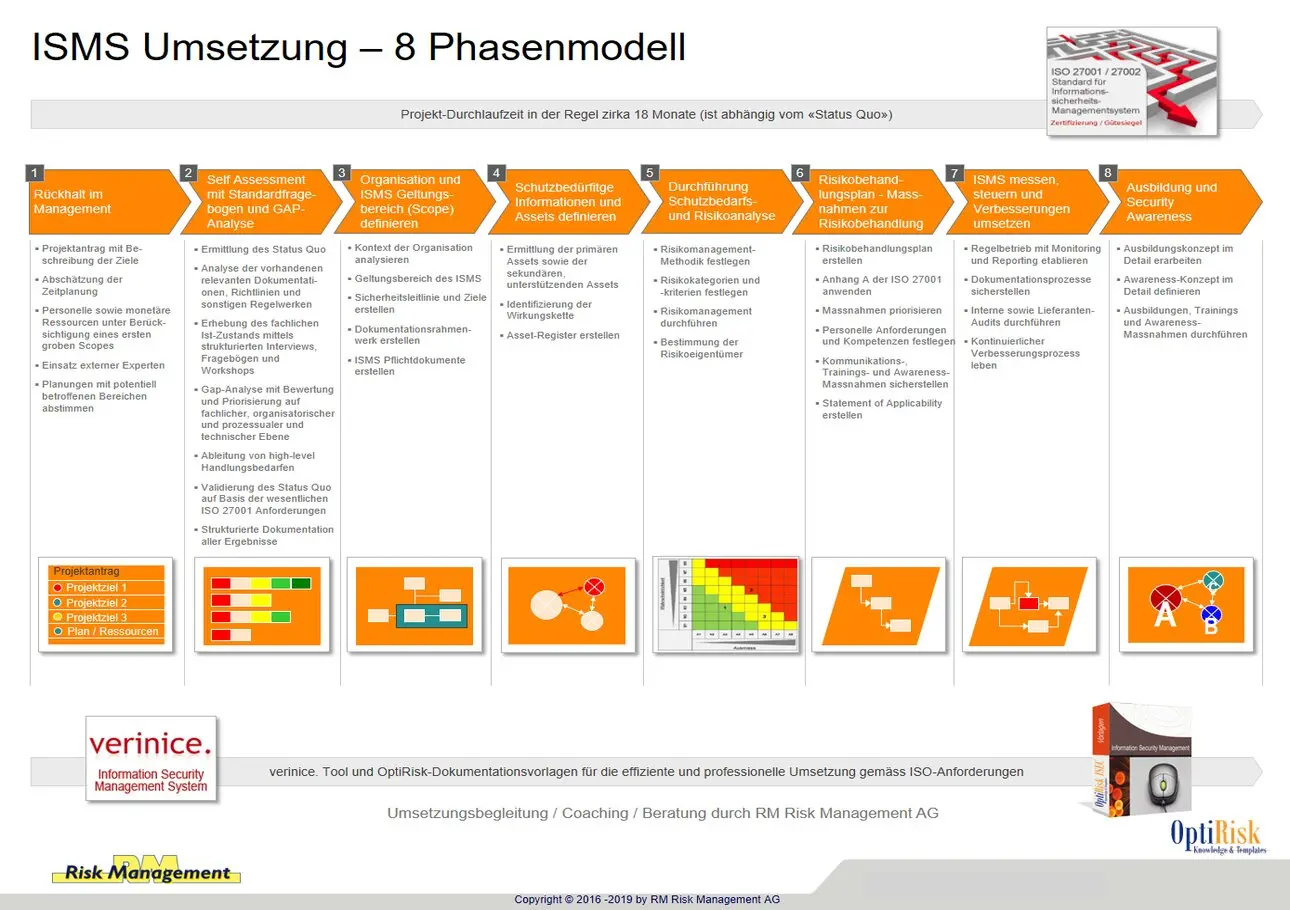

Informationssicherheit: ISMS nach ISO 27001 einführen – Schritt-für-Schritt-Anleitung

In einer Welt, in der Daten das Herzstück jeder Organisation sind, gleicht Informationssicherheit einer schützenden Festung. Ein einziges Datenleck kann nicht nur finanzielle Verluste, sondern auch einen irreparablen Vertrauensverlust verursachen. Kunden, Partner und Mitarbeiter verlassen sich darauf, dass ihre sensiblen Informationen in sicheren Händen sind. Ohne ein starkes Sicherheitsmanagement steht jedes Unternehmen vor existenziellen Bedrohungen – sei es durch Cyberkriminalität, menschliche Fehler oder technisches Versagen.

Ein Informationssicherheits-Managementsystem (ISMS) nach ISO 27001 schafft genau diese Sicherheit. Es gibt Unternehmen die notwendige Struktur, um Bedrohungen proaktiv zu identifizieren und zu minimieren. Es geht nicht nur um technische Massnahmen, sondern um eine Sicherheitskultur, die tief in der Organisation verankert ist. Die Einführung eines ISMS ist eine Investition in Vertrauen, Reputation und Zukunftsfähigkeit. Unternehmen, die diese Verantwortung ernst nehmen, schützen nicht nur ihre Daten, sondern auch ihr gesamtes Geschäftsmodell.

1. ISMS: Vorbereitung und Planung

1.1 Management-Unterstützung sichern

- Die Einführung eines ISMS erfordert Engagement des Top-Managements.

- Sensibilisierung und Schulung des Managements über die Vorteile und Notwendigkeit der ISO 27001-Zertifizierung.

- Definition von Budget, Ressourcen und Zeitplan.

1.2 Festlegen des ISMS-Geltungsbereichs (Scope)

- Festlegen, welche Abteilungen, Prozesse und Standorte in das ISMS einbezogen werden.

- Dokumentation der relevanten Systeme, Daten und Schnittstellen.

1.3 Ernennung eines ISMS-Verantwortlichen

- Auswahl eines ISMS-Managers oder eines Teams zur Umsetzung und Pflege des ISMS.

- Klare Zuweisung von Verantwortlichkeiten und Rollen.

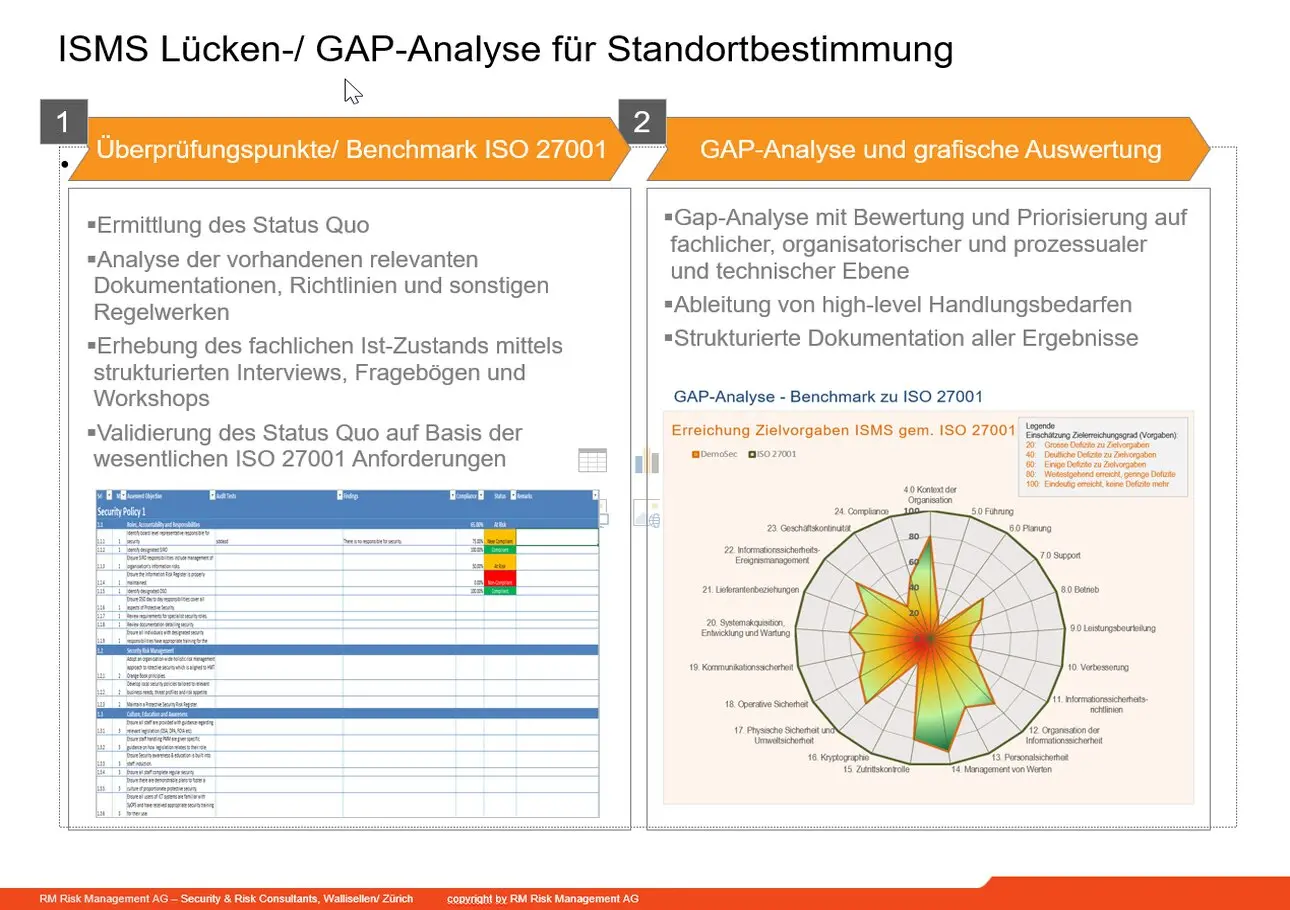

2. Risikoanalyse und Sicherheitsbewertung

2.1 Bestandsaufnahme der IT-Assets

- Identifikation aller relevanten IT-Systeme, Anwendungen, Daten und physischen Ressourcen.

- Ermittlung der Verantwortlichkeiten für diese Assets.

2.2 Durchführung einer Risikoanalyse

- Identifikation potenzieller Bedrohungen und Schwachstellen.

- Bewertung der Eintrittswahrscheinlichkeit und Auswirkungen auf die Organisation.

- Erstellung eines Risikobehandlungsplans.

2.3 Auswahl von Sicherheitsmassnahmen

- Nutzung des ISO 27001 Annex A als Leitfaden für die Umsetzung von Sicherheitskontrollen.

- Anpassung der Sicherheitsmassnahmen an die spezifischen Risiken und Anforderungen der Organisation.

3. Entwicklung von ISMS-Richtlinien und -Prozessen

3.1 Erstellung einer Informationssicherheitsrichtlinie

- Dokumentation der allgemeinen Sicherheitsstrategie und -ziele.

- Definition der Sicherheitsprinzipien und Verantwortlichkeiten.

3.2 Entwicklung von Richtlinien und Verfahren

- Zugriffskontrollrichtlinien, Passwortmanagement, Datensicherung, Incident-Management, Notfallmanagement.

- Regelungen zur Nutzung von Cloud-Diensten und mobilen Endgeräten.

- Einführung von Awareness-Schulungen für Mitarbeiter.

3.3 Implementierung von Sicherheitskontrollen

- Umsetzung der definierten Sicherheitsmaßnahmen.

- Einführung eines Security Incident Managements.

- Technische und organisatorische Maßnahmen zur Erhöhung der Sicherheit.

4. Schulung und Sensibilisierung

- Schulung aller Mitarbeiter zur Bedeutung und Umsetzung von Sicherheitsrichtlinien.

- Regelmässige Sensibilisierungskampagnen zu IT-Sicherheit.

- Rollenspezifische Schulungen für IT- und Management-Teams.

5. Interne Audits und Management-Review

5.1 Durchführung interner Audits

- Prüfung der Umsetzung und Wirksamkeit des ISMS.

- Identifikation von Schwachstellen und Verbesserungspotenzialen.

- Dokumentation der Audit-Ergebnisse und Ableitung von Massnahmen.

5.2 Managementbewertung des ISMS

- Regelmässige Prüfung durch das Top-Management.

- Bewertung der Sicherheitsleistung und Identifikation von Verbesserungen.

- Anpassung von Richtlinien und Prozessen basierend auf den Erkenntnissen.

6. Vorbereitung auf die Zertifizierung

6.1 Auswahl einer Zertifizierungsstelle

- Auswahl eines akkreditierten Zertifizierers.

- Planung des Zertifizierungsprozesses und Vorbereitung auf das externe Audit.

6.2 Durchführung des externen Audits

- Phase 1: Dokumentenprüfung und erste Bewertung.

- Phase 2: Umfassende Prüfung der ISMS-Implementierung.

6.3 Zertifizierung erhalten und kontinuierliche Verbesserung

- Nach erfolgreichem Audit wird die ISO 27001-Zertifizierung erteilt.

- Regelmässige Überwachungsaudits und kontinuierliche Optimierung des ISMS.

7. Kontinuierliche Verbesserung und Anpassung

- Implementierung eines PDCA-Zyklus (Plan-Do-Check-Act).

- Regelmässige Risikobewertungen und Anpassung von Sicherheitsmassnahmen.

- Integration neuer gesetzlicher und technischer Anforderungen.

Durch die Einhaltung dieser Schritt-für-Schritt-Anleitung kann eine Organisation ein effektives ISMS nach ISO 27001 aufbauen und pflegen, um Informationssicherheitsrisiken systematisch zu minimieren.

Information / Cyber Security Fachbroschüren

Fragen

Ihre Fragen werden durch unsere Informationssicherheit und ISMS-Experten gerne beantwortet.

Sie haben ein Anliegen oder suchen fachliche Unterstützung? Gerne zeigen wir Ihnen Lösungsansätze und helfen weiter.

Newsletter

Neuigkeiten nicht verpassen

Hertistrasse 25

8304 Wallisellen / Zürich

Schweiz

Tel. +41 44 360 40 40

8304 Wallisellen / Zürich

Schweiz

Tel. +41 44 360 40 40

Fach-Seiten

YouTube Kanal

Expertise

Seit 1988 produktunabhängige und neutrale Resilienz-Management & GRC Beratung.

Folgen Sie uns: