Login

Login

Schritt-für-Schritt-Anleitung zur IT-Risikoanalyse nach ISO 27005

Die IT-Risikoanalyse nach ISO 27005 bietet einen strukturierten Ansatz zur Identifikation, Bewertung und Behandlung von Risiken. Durch die systematische Umsetzung der einzelnen Schritte können Unternehmen: IT-Risiken besser verstehen und reduzieren, Sicherheitsmassnahmen gezielt priorisieren, die IT-Compliance mit ISO 27001, DSGVO & NIS2 verbessern.

Die grösste Herausforderung besteht darin, Risiken kontinuierlich zu überwachen und Sicherheitsmassnahmen flexibel an neue Bedrohungen anzupassen. Eine Kombination aus Methoden, Tools und Prozessen hilft dabei, die IT-Sicherheit langfristig zu gewährleisten.

IT Risikoanalyse Tools

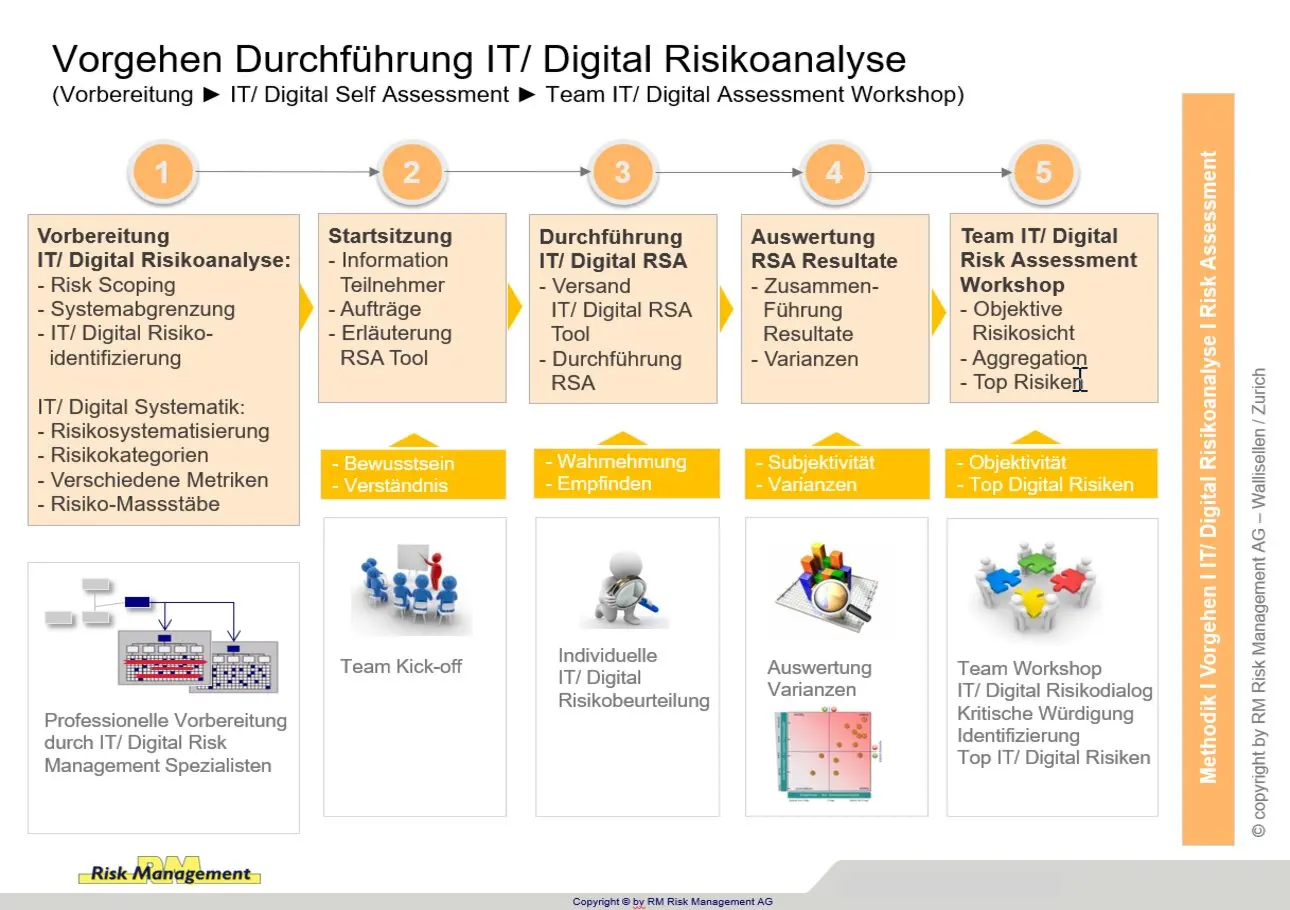

Schritt 1: Festlegung des Anwendungsbereichs und Zielsetzung

Warum?

Damit alle Beteiligten wissen, welche IT-Systeme, Daten und Geschäftsprozesse analysiert werden.

Wie?

- Definition des Scopes: Welche Systeme, Daten, Anwendungen und Standorte sind betroffen?

- Festlegung der Ziele: Soll das Unternehmen Compliance-Vorgaben erfüllen oder gezielt Cyberangriffe abwehren?

- Identifikation der Stakeholder: IT-Sicherheitsteams, Datenschutzbeauftragte, Management, externe Berater

Ergebnis:

Ein klar definierter Geltungsbereich der Risikoanalyse.

Schritt 2: Identifikation der IT-Assets

Warum?

Ohne eine klare Übersicht über die IT-Assets kann keine effektive Risikobewertung erfolgen.

Wie?

Identifikation der technischen Assets (Server, Netzwerke, Endgeräte, Cloud-Dienste)

Erfassung der Daten-Assets (personenbezogene Daten, Finanzdaten, Geschäftsgeheimnisse)

Dokumentation der geschäftskritischen Prozesse, die von der IT-Infrastruktur abhängen

Ergebnis:

Eine vollständige Liste der relevanten IT-Assets.

Schritt 3: Identifikation der Bedrohungen und Schwachstellen

Warum?

Um Risiken zu verstehen, müssen mögliche Bedrohungen und Schwachstellen erkannt werden.

Wie?

Nutzung von Bedrohungskatalogen (z. B. ENISA Threat Landscape, NIST Cybersecurity Framework)

Identifikation potenzieller Angriffe:

- Cyberangriffe (Malware, Phishing, Ransomware)

- Insider-Bedrohungen (Mitarbeiterfehler, Sabotage)

- Technische Fehler (Hardware-Ausfälle, Software-Bugs)

- Naturkatastrophen (Brand, Überschwemmung, Stromausfall)

- Durchführung von Schwachstellenanalysen & Penetrationstests

Ergebnis:

Eine Liste aller relevanten Bedrohungen und Schwachstellen.

Schritt 4: Risikobewertung (Qualitativ oder Quantitativ)

Warum?

Eine Bewertung hilft, Risiken zu priorisieren und gezielt zu reduzieren.

Wie?

- Einteilung der Risiken in Kategorien (niedrig, mittel, hoch, kritisch)

- Erstellung einer Risikomatrix (Wahrscheinlichkeit x Auswirkung)

Ergebnis:

Eine klare Einschätzung der Risiken basierend auf deren Wahrscheinlichkeit und möglichem Schaden.

Schritt 5: Auswahl und Umsetzung von Massnahmen zur Risikobehandlung

Warum?

Risiken müssen aktiv gemanagt werden, um Sicherheitsvorfälle zu vermeiden.

Wie?

- Risikovermeidung: Entfernung des gefährlichen IT-Systems oder Prozesses

- Risikoreduzierung: Implementierung von Schutzmassnahmen wie Firewalls, MFA, SIEM

- Risikotransfer: Abschluss einer Cyber-Versicherung oder Auslagerung an Dritte

- Risikoakzeptanz: Falls das Risiko als gering eingeschätzt wird oder keine Massnahmen wirtschaftlich sinnvoll sind

Ergebnis:

Massnahmenplan mit klar definierten Sicherheitsmassnahmen und Verantwortlichkeiten.

Schritt 6: Überwachung & kontinuierliche Verbesserung

Warum?

IT-Risiken verändern sich ständig und müssen regelmässig überprüft werden.

Wie?

- Einführung eines regelmässigen Monitorings von Cyber-Bedrohungen

- Durchführung von jährlichen Audits nach ISO 27001 / ISO 27005

- Aktualisierung des Risikoregisters mit neuen Bedrohungen und Schwachstellen

- Sensibilisierung der Mitarbeiter durch Awareness-Schulungen

Ergebnis:

Ein kontinuierlicher Verbesserungsprozess zur Risikominimierung.

Information / Cyber Security Fachbroschüren

Fragen

Ihre Fragen werden durch unsere Risikoanalyse nach ISO 27005 Experten gerne beantwortet.

Sie haben ein Anliegen oder suchen fachliche Unterstützung? Gerne helfen wir weiter.

Newsletter

Neuigkeiten nicht verpassen

Hertistrasse 25

8304 Wallisellen / Zürich

Schweiz

Tel. +41 44 360 40 40

8304 Wallisellen / Zürich

Schweiz

Tel. +41 44 360 40 40

Fach-Seiten

YouTube Kanal

Expertise

Seit 1988 produktunabhängige und neutrale Resilienz-Management & GRC Beratung.

Folgen Sie uns: