Login

Login

Schutzbedarfsanalyse (Schuban): Schritt-für-Schritt-Anleitung zur IT-Sicherheit

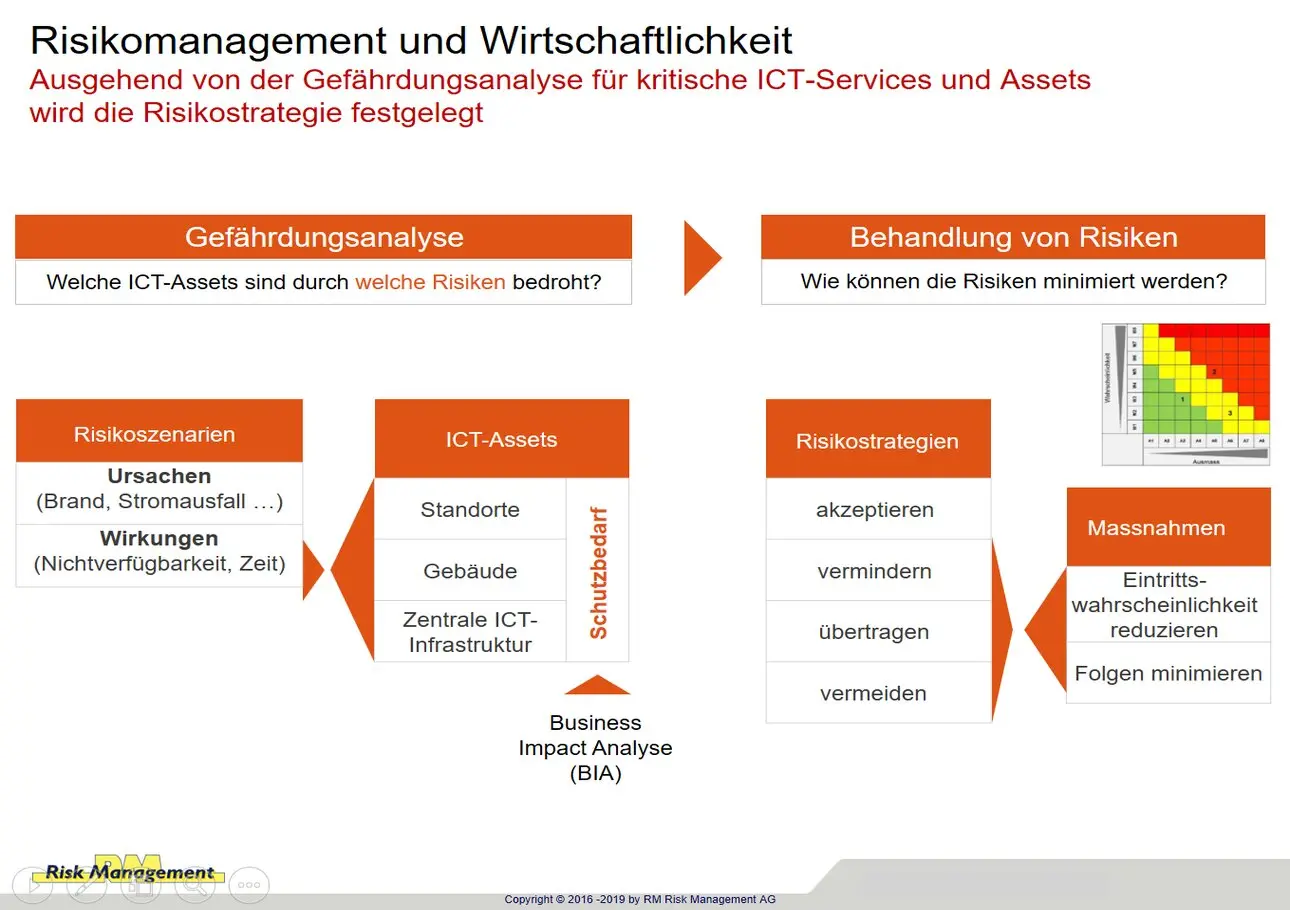

Die Schutzbedarfsanalyse (Schuban) ist ein zentraler Bestandteil des IT-Sicherheitsmanagements. Sie hilft Unternehmen, die kritischen IT-Assets und deren Schutzbedarf zu identifizieren und geeignete Sicherheitsmassnahmen festzulegen.

Warum ist eine Schutzbedarfsanalyse wichtig? Sie dient der Identifikation geschäftskritischer Daten & Systeme, der Priorisierung von Schutzmassnahmen anhand der Kritikalität, der Einhaltung von Compliance-Vorgaben (ISO 27001, BSI IT-Grundschutz, DSGVO) sowie der Minimierung von IT-Risiken durch gezielte Sicherheitsstrategien.

IT-Risikoanalyse - Vorlagen und Tools

Schritt 1: Definition des Geltungsbereichs (Scope)

Warum?

Um Klarheit darüber zu haben, welche IT-Systeme, Daten oder Prozesse analysiert werden müssen.

Wie?

- Bestimmung des Anwendungsbereichs: Welche IT-Assets werden untersucht?

- Definition der Beteiligten: IT-Abteilung, Datenschutzbeauftragter, Fachabteilungen, Geschäftsführung

- Zielsetzung: Soll die Analyse für eine Zertifizierung (ISO 27001), für die Compliance (DSGVO, NIS2) oder zur internen Sicherheitsverbesserung genutzt werden?

Ergebnis:

Eine klare Definition des Analyseumfangs.

Schritt 2: Identifikation der IT-Assets

Warum?

Nur wenn bekannt ist, welche IT-Ressourcen existieren, kann deren Schutzbedarf bewertet werden.

Wie?

Erfassung aller relevanten IT-Assets:

- Daten (Kundendaten, Geschäftsgeheimnisse, Finanzinformationen)

- Systeme (Server, Netzwerke, Cloud-Dienste, Endgeräte)

- Anwendungen (ERP-Systeme, CRM, interne Software)

Dokumentation der Geschäftsprozesse, die von diesen Assets abhängen

Ergebnis:

Eine detaillierte Asset-Liste mit zugehörigen IT-Systemen und deren Bedeutung für das Unternehmen.

Schritt 3: Bewertung des Schutzbedarfs

Warum?

Um festzustellen, welche IT-Assets besonders schützenswert sind.

Wie?

Die Bewertung erfolgt anhand folgender Kriterien:

Verfügbarkeit: Wie kritisch wäre der Ausfall des IT-Systems oder der Daten?

Vertraulichkeit: Welche Auswirkungen hätte eine unautorisierte Einsichtnahme?

Integrität: Was passiert, wenn Daten manipuliert oder verändert werden?

Klassifizierung des Schutzbedarfs (z.B. nach BSI IT-Grundschutz):

- Niedriger Schutzbedarf → Verlust hätte geringe Auswirkungen

- Mittlerer Schutzbedarf → Einschränkungen für den Geschäftsbetrieb

- Hoher Schutzbedarf → Schwere geschäftliche, finanzielle oder rechtliche Konsequenzen

Ergebnis:

Eine Schutzbedarfs-Klassifizierung aller IT-Assets (hoch, mittel, niedrig).

Schritt 4: Ableitung von Schutzmassnahmen

Warum?

Je nach Schutzbedarf müssen unterschiedliche Sicherheitsmassnahmen umgesetzt werden.

Wie?

Technische Massnahmen:

- Netzwerksicherheit (Firewalls, VPN, IDS/IPS)

- Datenverschlüsselung für hochsensible Daten

- Zwei-Faktor-Authentifizierung (2FA) für kritische Systeme

Organisatorische Massnahmen:

- Zugriffsrechte nach dem Need-to-Know-Prinzip

- Mitarbeiterschulungen zur Sensibilisierung für IT-Risiken

Physische Massnahmen:

- Zutrittskontrollen für Serverräume

- Backup- und Notfallkonzepte

Ergebnis:

Eine Massnahmenmatrix, die den Schutzbedarf mit geeigneten Sicherheitsmassnahmen verknüpft.

Schritt 5: Umsetzung & Dokumentation

Warum? Die geplanten Schutzmassnahmen müssen in der IT-Sicherheitsstrategie verankert werden.

Wie?

Erstellung eines Schutzbedarfskonzepts, das dokumentiert:

- Welche IT-Assets welchen Schutzbedarf haben

- Welche Massnahmen zur Umsetzung geplant sind

- Wer für die Umsetzung verantwortlich ist

Integration in bestehende Sicherheitsrichtlinien (ISO 27001, BSI IT-Grundschutz, NIST CSF)

Ergebnis:

Eine dokumentierte Schutzbedarfsanalyse, die als Basis für Audits oder Zertifizierungen dient.

Schritt 6: Regelmässige Überprüfung & Anpassung

Warum?

IT-Bedrohungen und Geschäftsprozesse verändern sich ständig.

Wie?

Regelmässige Reviews der Schutzbedarfsanalyse (mindestens jährlich)

Anpassungen bei neuen IT-Systemen, Software oder Bedrohungslagen

Sicherheitsaudits & Penetrationstests zur Überprüfung der Massnahmen

Ergebnis:

Ein kontinuierlicher Verbesserungsprozess, der sicherstellt, dass der Schutzbedarf aktuell bleibt.

Herausforderungen bei der Umsetzung der Schutzbedarfsanalyse

1. Fehlende Transparenz über IT-Assets

Problem: Viele Unternehmen haben keine vollständige Übersicht über ihre IT-Systeme und Daten.

Lösung: Nutzung von Asset-Management-Tools wie ServiceNow, CMDB oder spezielle Sicherheitslösungen.

2. Subjektive Bewertung des Schutzbedarfs

Problem: Unterschiedliche Abteilungen bewerten die Kritikalität ihrer Daten und Systeme unterschiedlich.

Lösung: Einheitliche Bewertungskriterien und eine interdisziplinäre Zusammenarbeit zwischen IT, Compliance und Management.

3. Fehlende Ressourcen & Budget für Massnahmen

Problem: Sicherheitsmassnahmen werden oft als zu teuer oder unwichtig angesehen.

Lösung:

- Risiken in Zahlen ausdrücken (z. B. mögliche Schadenshöhe bei Datenverlust)

- Kosten-Nutzen-Analysen für IT-Sicherheitsmassnahmen durchführen

- Top-Management in den Prozess einbinden

4. Kontinuierliche Anpassung an neue Bedrohungen

Problem: Cyber-Bedrohungen entwickeln sich ständig weiter, doch Schutzmassnahmen bleiben oft unverändert.

Lösung:

- Regelmässige Risiko- und Bedrohungsanalysen durchführen

- Schwachstellenmanagement und Penetrationstests einführen

- Sicherheitsupdates und Patching-Prozesse automatisieren

Information / Cyber Security Fachbroschüren

Fragen

Ihre Fragen werden durch unsere Schutzbedarfsanalyse (Schuban) Experten gerne beantwortet.

Sie haben ein Anliegen oder suchen fachliche Unterstützung? Gerne helfen wir weiter.

Newsletter

Neuigkeiten nicht verpassen

Hertistrasse 25

8304 Wallisellen / Zürich

Schweiz

Tel. +41 44 360 40 40

8304 Wallisellen / Zürich

Schweiz

Tel. +41 44 360 40 40

Fach-Seiten

YouTube Kanal

Expertise

Seit 1988 produktunabhängige und neutrale Resilienz-Management & GRC Beratung.

Folgen Sie uns: